Categoría: Informática

Els Deu Manaments de l’Ètica Informàtica: Una guia per a l’ús ètic de la tecnologia

L’ètica informàtica és un camp essencial en la nostra societat contemporània, on la tecnologia té…

Sócrates : Despertando la Conciencia sobre el Uso Ético de la Inteligencia Artificial

En el escenario contemporáneo, la omnipresencia de la Inteligencia Artificial (IA) redefine no solo la…

Maximizando la Eficiencia: Conociendo las Clases de Direcciones IP

Explorando la Evolución y Funcionalidad de las Direcciones IP en las TIC Modernas.

Túnel SSH directo: cómo crear una conexión segura entre dos máquinas sin conectividad directa

Optimiza la conectividad en entornos Linux mediante túneles SSH, garantizando seguridad y eficiencia en la…

¿Qué es el Modelo OSI y por qué es importante para los usuarios de Linux?

Dominar el Modelo OSI en entornos Linux es esencial para optimizar la comunicación, garantizar la…

Netcat: La «Navaja Suiza» de las Redes en Linux

Descubre el potencial de Netcat, la herramienta 'navaja suiza' de las redes en Linux, que…

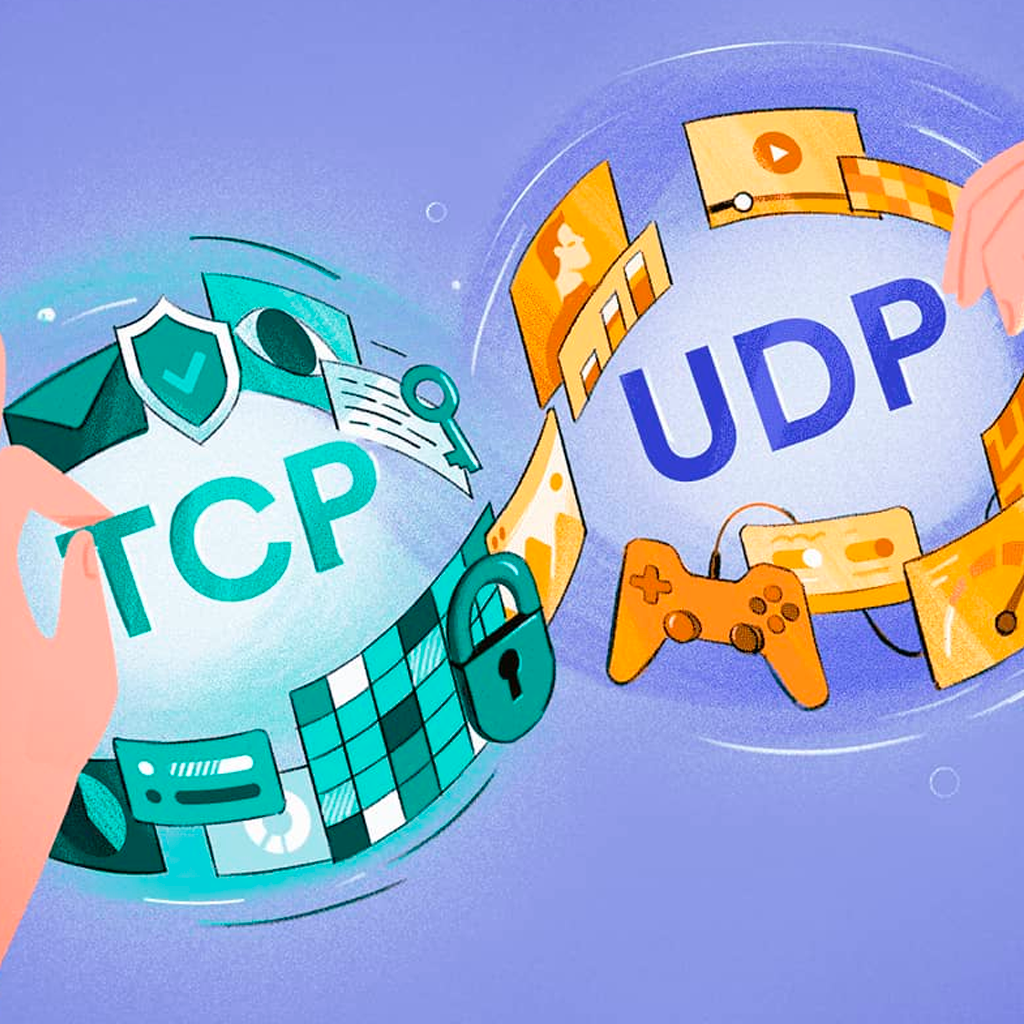

Explorando las Rutas de Datos: TCP y UDP en el Mundo de las Redes de Computadoras

En el fascinante mundo de las redes de computadoras, donde la información fluye como un…

Descubriendo los 4 Pilares de la Programación Orientada a Objetos

La programación orientada a objetos es un paradigma que utiliza conceptos como encapsulación, abstracción, herencia…

Guía Práctica para Detectar y Mitigar Ataques en Servidores Web mediante los Logs de Apache

Implementar una estrategia integral de ciberseguridad, que incluya firewalls, auditorías de seguridad regulares, actualizaciones y…

Introducción a Redis: Instalación y Configuración con Apache

Optimiza el rendimiento y la eficiencia de tu aplicación web mediante la implementación de Redis,…

Buenas Prácticas para Crear Clases Orientadas a Bases de Datos en PHP

La implementación de consultas preparadas y el uso del patrón Singleton en PHP, junto con…

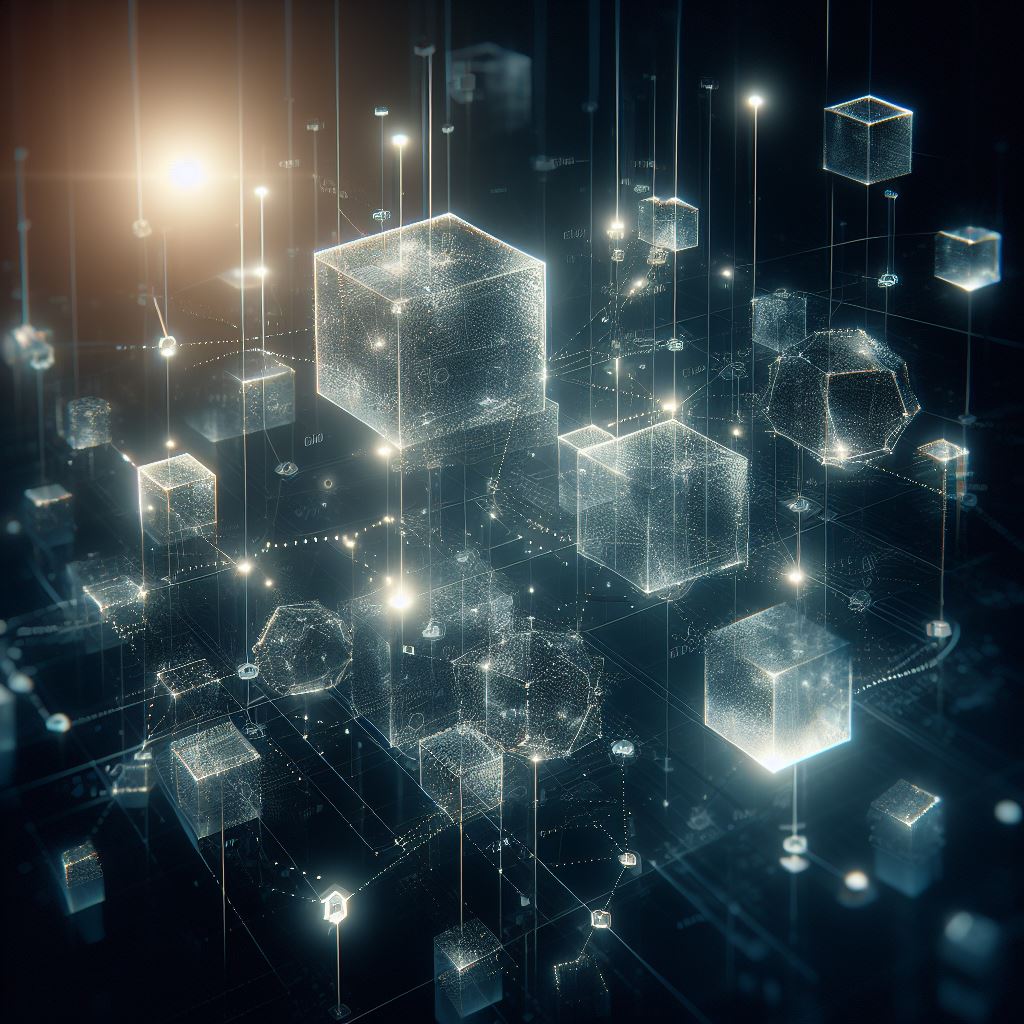

Descifrando el Mundo del Blockchain: Una Mirada Profunda a la Tecnología del Futuro

Blockchain, la tecnología descentralizada que garantiza seguridad, transparencia y criptomonedas, revoluciona el intercambio de datos…