Autor: oscar Lastera Sanchez

Prengues el control remot: Explorant el Poder Ocult de les Webshells

La webshell és una tècnica utilitzada per obtenir control remot de servidors web compromesos en…

Protección de Seguridad en PHP mediante la Desactivación de Funciones Peligrosas en php.ini

Deshabilitar funciones peligrosas en PHP mediante `php.ini` mejora la seguridad del entorno de producción.

Els Deu Manaments de l’Ètica Informàtica: Una guia per a l’ús ètic de la tecnologia

L’ètica informàtica és un camp essencial en la nostra societat contemporània, on la tecnologia té…

Guía Completa para el Uso de Nmap en Auditorías de Seguridad y Análisis de Red

Guía práctica sobre el uso de Nmap para escaneo de puertos y detección de servicios…

La importància de comprendre la segmentació de xarxes en l’hacking ètic

L’hacking ètic, també conegut com a prova de penetració o pentesting, és una pràctica fonamental…

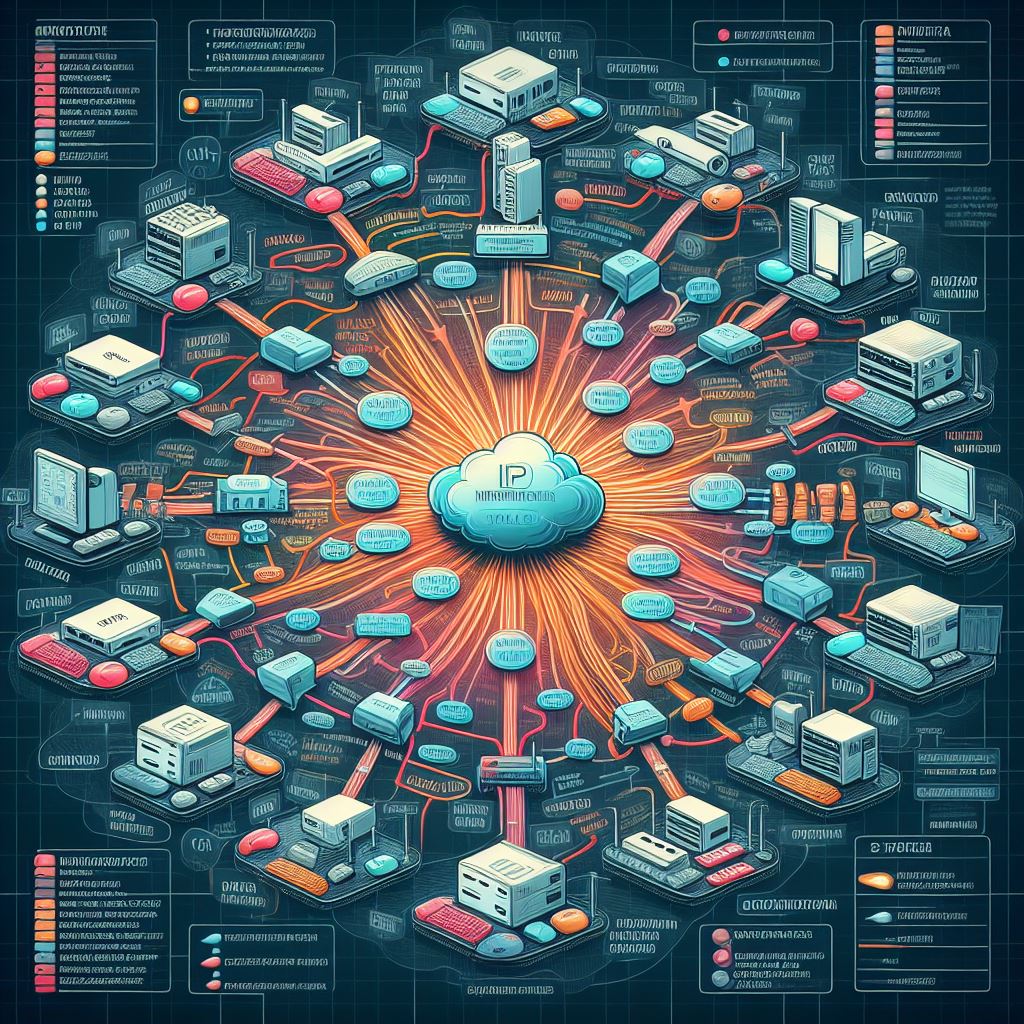

La Necessitat de l’Encaminament: Perspectiva d’un Hacker

L'enrutament és essencial per dirigir el trànsit de paquets de dades entre dispositius en xarxes…

Tot el que necessites saber sobre ARP i com protegir-te d’atacs potencials

ARP és un protocol essencial per a la comunicació entre dispositius en una xarxa local.

Protegint l’Autenticació: Combatent els Atacs al Món del Hacking Ètic

La autenticació és un component crític en la defensa contra els atacs cibernètics.

Eludir els controls del costat del client dins del marc del hacking ètic: Transmetre Dades a través del Client

Entenent els Riscos i les Vulnerabilitats En el món de les aplicacions web, és habitual…

Procés de Mapeig en Hacker Ètic: Comprenent les Aplicacions per Detectar Vulnerabilitats

Millorar la seguretat informàtica mitjançant l'anàlisi exhaustiu de les vulnerabilitats en les aplicacions web.

Explorant les Tecnologies de Seguretat en les Aplicacions Web: Protegint la Web en l’era Digital

En l’era digital actual, les aplicacions web són omnipresents, servint com a portals per accedir…

Mecanismes de Defensa en Aplicacions Web: Garantint la Seguretat al Ciberespai

En el vertiginós món digital, les aplicacions web han revolucionat la forma com interactuem amb…