La seguretat basada en el comportament és una estratègia crucial en la detecció d’amenaces en el complex entorn de les xarxes informàtiques. Aquesta tècnica implica l’observació i anàlisi del flux de comunicació entre els usuaris i els destins dins de la xarxa, ja siguin locals o remots. Qualsevol desviació dels patrons de comportament normals és considerada una anomalia i pot indicar un possible atac.

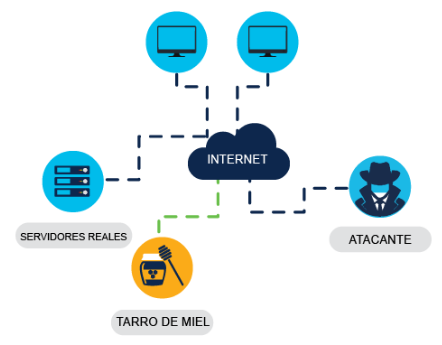

Honeypot: Atrapant a l’Atacant

Una eina fonamental en la seguretat basada en el comportament és el «honeypot». Aquest enginyós sistema atreu els atacants simulant un entorn vulnerable que apel·la als patrons de comportament maliciós. Una vegada dins del honeypot, els administradors de xarxa poden observar, registrar i analitzar les accions de l’atacant, la qual cosa proporciona informació valuosa per a reforçar les defenses.

Arquitectura de Seguretat Cisco Cyber Threat Defense

L’arquitectura de seguretat de Cisco Cyber Threat Defense és un altre exemple de detecció basada en el comportament. Aquesta avançada solució utilitza indicadors i detecció de comportaments per oferir una major visibilitat, context i control sobre els possibles atacs. El seu enfocament permet identificar no només qui està duent a terme l’atac, sinó també quin tipus d’atac s’està perpetrant i on, quan i com està succeint.

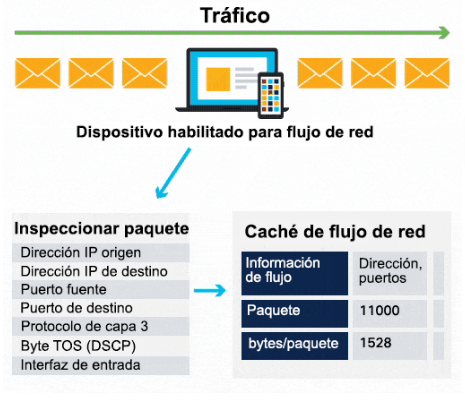

Flux Net: Una Mirada Profunda a les Dades de la Xarxa

La tecnologia NetFlow juga un paper crucial en l’anàlisi i la detecció basats en el comportament. Aquesta tecnologia permet recopilar informació detallada sobre el trànsit de dades en una xarxa, incloent informació sobre els dispositius i usuaris que accedeixen a la xarxa, així com els patrons d’accés.

Els dispositius de xarxa equipats amb NetFlow, com commutadors, encaminadors i firewalls, poden proporcionar dades sobre l’entrada, sortida i trajecte de dades a través de la xarxa. Aquestes dades es recopilen i s’analitzen amb eines especialitzades, la qual cosa permet establir patrons de comportament i detectar anomalies que podrien indicar possibles amenaces.

Proves de Penetració: Avaluant la Resistència d’un Sistema

Les proves de penetració són una part fonamental de qualsevol estratègia de ciberseguretat. Aquestes proves impliquen avaluar activament la seguretat d’un sistema, xarxa o organització en cerca de possibles vulnerabilitats. Els provadors de penetració intenten violar els sistemes utilitzant diverses tècniques, des del rastreig de ports fins al llançament d’exploits i l’enginyeria social.

Reducció de l’Impacte: Actuant Ràpidament Davant d’una Brea de Seguretat

Malgrat tots els esforços de prevenció, és crucial estar preparat per contenir el dany en cas d’una violació de seguretat. Quan s’identifica una brea de seguretat, és important actuar amb rapidesa i eficàcia. Algunes mesures clau que les organitzacions han de prendre inclouen:

- Comunicar clarament el problema tant internament com externament.

- Ser transparent i assumir la responsabilitat.

- Proporcionar detalls sobre la brea i les seves implicacions.

- Investigar la causa arrel de la brea i aplicar lliçons apreses.

- Verificar i netejar tots els sistemes afectats.

- Educar els empleats i les parts interessades sobre la prevenció de futures breaques.

Gestió de Riscos: Reduint la Vulnerabilitat de l’Organització

La gestió de riscos és un procés continu que implica identificar, avaluar i mitigar els riscos en un esforç per reduir el seu impacte. Aquest procés requereix una avaluació cuidadosa de les amenaces i vulnerabilitats, així com la implementació de controls per mitigar els riscos identificats. Mitjançant una gestió de riscos efectiva, les organitzacions poden protegir els seus actius i mantenir-se segures en un món digital cada vegada més complex.

En resum, la seguretat basada en el comportament, l’anàlisi del flux de dades, les proves de penetració, la resposta ràpida davant de breaques de seguretat i la gestió de riscos són elements fonamentals en la protecció de les xarxes i sistemes informàtics a l’era digital. Aquestes estratègies són essencials per garantir la seguretat i la integritat de la informació en un entorn cada vegada més interconnectat i exposat a amenaces cibernètiques.